25.17. Groupware

| Versionsgeschichte | ||

|---|---|---|

| Version 4.42.300 | 22.11.2022 | MZ |

| neu (TFS-40157) | ||

|

Berechtigung: ADMINISTRATOR |

Im Bereich können Administratoren eine Anbindung an einen Microsoft Exchange Online® Server einrichten:

-

Microsoft Exchange Online® ist nur mit Microsoft Office 365 Business® möglich.

-

Sogenannte "Personal Accounts" bieten keine Exchange-Funktionalität.

-

Da der Code zur Anbindung ohne Benutzerinteraktion abläuft, gibt es zurzeit keine Möglichkeit der delegierten Authentifizierung.

Die Einrichtung für den Zugriff auf den Server wird in den folgenden Schritten durchgeführt:

-

Registrieren Sie die Anbindung Ihres MOSER 'allround' Systems für die Verwendung mit dem Azure Active Directory:

-

Öffnen Sie dazu das Azure Active Directory Admin Center.

-

Melden Sie sich dort mit Ihrem persönlichen Microsoft-Konto oder einem Geschäfts- oder Schulkonto an.

-

Wählen Sie im linken Navigationsbereich Azure Active Directory und dann App-Registrierungen (bzw. App Registrations) unter Verwalten (bzw. Manage) aus.

-

Wählen Sie Neue Registrierung (New Registration).

-

Legen Sie auf der Seite Anwendung registrieren (bzw. Register an application) die Werte wie folgt fest:

-

Legen Sie im Feld Name einen Anzeigenamen für Ihre App fest.

-

Legen Sie im Feld Unterstützte Kontotypen (bzw. Supported account types) die Auswahl fest, die für Ihr Szenario sinnvoll ist.

-

Ändern Sie für das Feld Umleitungs-URI das Dropdown-Menü auf Öffentlicher Client (mobil und Desktop) und legen Sie den Wert auf https://login.microsoftonline.com/common/oauth2/nativeclient fest.

-

-

Wählen Sie Registrieren (bzw. Register) und kopieren Sie auf der nächsten Seite die Werte der Anwendungs-ID (Client) (bzw. Application (client) ID) sowie der Verzeichnis-ID (Mandant) (bzw. Directory (tenant) ID). Merken Sie sich diese Informationen, da Sie sie diese für die weitere Einrichtung benötigen.

-

Wählen Sie im linken Navigationsbereich Certificates and Secrets und wählen Sie die Registerkarte Client secrets aus.

-

Wählen Sie New client secret.

-

Legen Sie auf der Seite Add a client secret die Werte wie folgt fest:

-

Description

Geben Sie hier eine beliebige Beschreibung ein (z.B. Secret1).

-

Expires

Wählen Sie hier, wie lange dieses Geheimnis gültig sein soll (z.B. die empfohlene Dauer von 6 Monaten).

-

-

Bestätigen Sie die Eingabe mit der Schaltfläche Addund kopieren Sie auf der nächsten Seite den Wert (bzw. Value). Merken Sie sich diese Informationen, da Sie sie diese für die weitere Einrichtung benötigen.

-

Wählen Sie im linken Navigationsbereich App Permissions

-

Wählen Sie Add a permission.

-

Öffnen Sie die Registerkarte APIs my organization uses aus, geben Sie in der Suchleiste Office 365 Exchange ein und wählen Sie den Eintrag Office 365 Exchange Online aus.

-

Klicken Sie auf den Bereich Application permissions, aktivieren Sie das Häkchen für full_access_as_app und betätigen Sie anschließend die Schaltfläche Add permissions.

-

Bitten Sie den Administrator Ihrer Organisation mit der Schaltfläche Grant admin consent for [organization] um Genehmigung für den Vorgang.

-

Eine sehr gute Beschreibung des Anmeldevorgangs finden Sie außerdem hier.

-

-

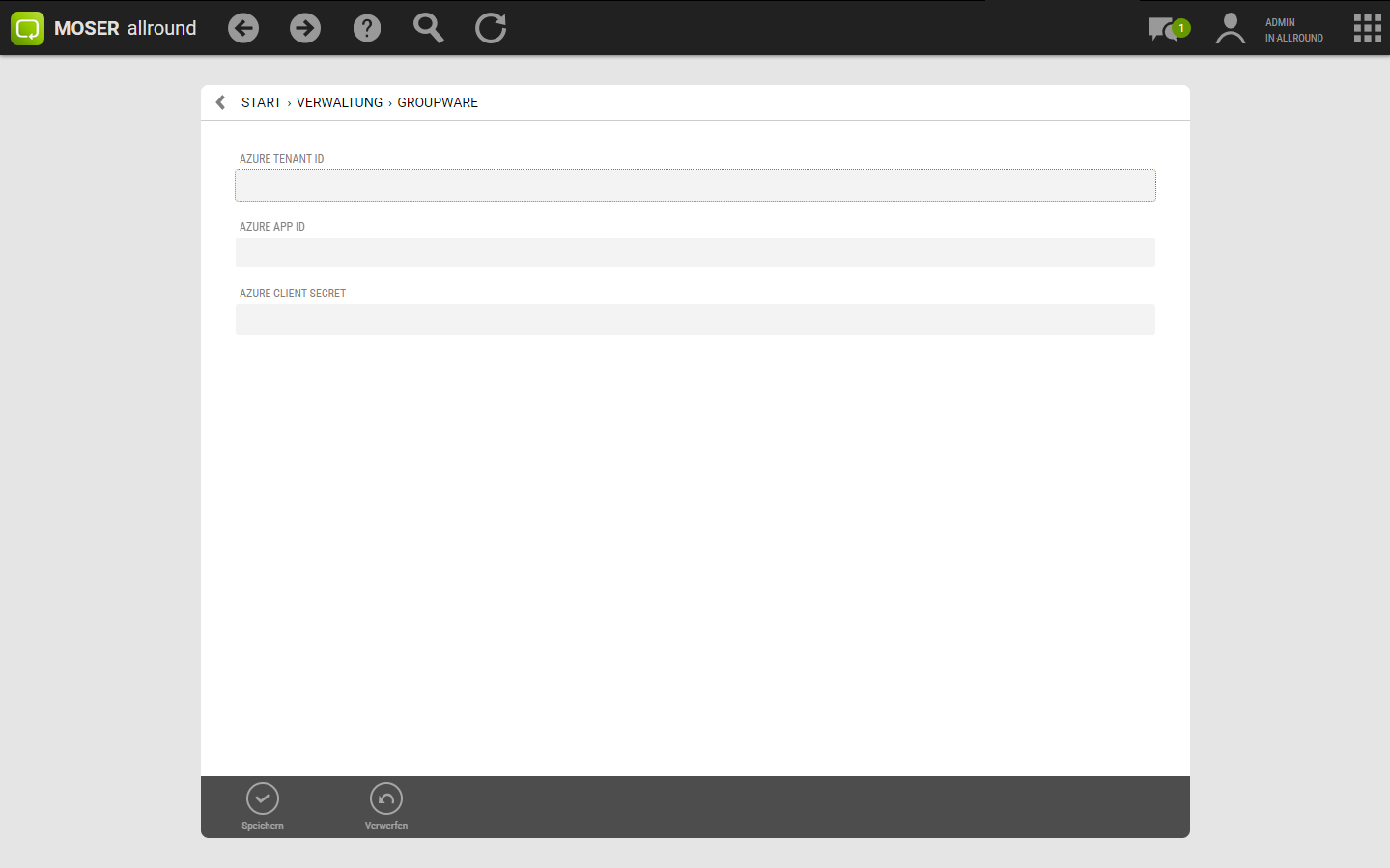

Tragen Sie die erhaltenen Informationen in die entsprechenden Felder des Arbeitsblatts ein:

-

Azure Tenant ID

Azur Portal ID (Mandant) bzw. Verzeichnis-ID (Mandant) des Mandanten bzw. Anwenders.

-

Azure App ID

Azur Portal ID (Client) bzw. Anwendungs-ID (Client) der registrierten App. Das Feld muss einen gültigen GUID mit 36-Stellen enthalten.

-

Azure Client Secret

App Client Secret aus dem Azure Portal. Der Wert dieses Feldes wird verschlüsselt gespeichert.

-

-

Beachten Sie, dass die Funktion Speichern (F7) nur aktiv ist, wenn entweder kein Eingabefeld ausgefüllt wurde oder alle Felder ausgefüllt wurden!

Nächste Schritte:

-

Einrichtung und Test der persönlichen Zugangsdaten für den angemeldeten Benutzer.